Ramsomware ¿Secuestra tu Android?

octubre 26, 2017Investigadores de ESET descubrieron al primer ransomware que se aprovecha de los servicios de accesibilidad para Android. Además de cifrar la información, es capaz de bloquear el dispositivo. Las soluciones de ESET lo detectan como Android/DoubleLocker.A y está basado en el código de un troyano bancario. Se le añadieron dos poderosas herramientas para extorsionar a sus víctimas en busca de dinero. DoubleLocker puede:

- Cambiar el PIN del dispositivo: Evitar que las víctimas accedan al mismo.

- Cifrar la información del dispositivo.

Ransomware es un malware que funciona en dos etapas. Primero trata de vaciar tu cuenta bancaria o de PayPal y luego bloquea tu dispositivo e información para solicitar el pago del rescate.

DISTRIBUCIÓN

DoubleLocker se distribuye generalmente a través de una versión falsa de Adobe Flash Player, subida a sitios web comprometidos. Una vez ejecutada, la app solicita la activación del servicio de accesibilidad del malware, llamado “Google Play Service” para engañar a los usuarios, que podrían creer que se trata de un servicio legítimo de Google. Luego de que el malware obtiene los permisos de accesibilidad, los usa para activar los derechos de administrador del dispositivo y se establece a sí mismo como aplicación de Inicio (Home) por defecto, en ambos casos sin el consentimiento del usuario.

“Establecerse a sí mismo como una aplicación de Inicio por defecto (un launcher) es un truco que mejora la persistencia del malware. Cada vez que el usuario hace clic en el botón Inicio, el ransomware se activa. Gracias al uso del servicio de accesibilidad, el usuario no sabe que ejecuta el malware pulsando Inicio”, explicó Lukáš Štefanko, investigador de malware de ESET que descubrió a DoubleLocker.

BLOQUEO DEL DISPOSITIVO Y SU INFORMACIÓN

DoubleLocker le da a la víctima dos razones para pagar el rescate, y de ahí viene su nombre.

- Primero, cambia el PIN del equipo, de manera que la víctima no puede usarlo. El nuevo código PIN se establece en base a un valor aleatorio, que no se almacena en el dispositivo ni se envía a otro lado, por lo que es imposible que el usuario o un experto en seguridad lo recupere. Luego de que se hace el pago, el atacante puede restablecer el PIN remotamente y desbloquear el dispositivo.

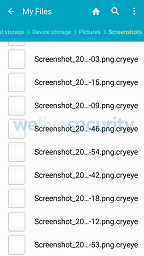

- Segundo, DoubleLocker cifra todos los archivos del directorio principal de almacenamiento. Usa el algoritmo AES, añadiéndoles la extensión “.cryeye”.

El monto del rescate solicitado es aproximadamente 54 dólares y el mensaje remarca que se debe pagar en el transcurso de 24 horas, si no se paga, los datos permanecerán cifrados pero no se borrarán, por lo que un backup podría ser de gran utilidad.